Der Faktor Mensch in der Cybersicherheit

Angriffe von Cyberkriminellen auf Unternehmen nehmen rasant zu, mögliche Schäden können gravierend sein. Technische und organisatorische Massnahmen allein sind keine Antwort mehr darauf. Zum Schutz vor solchen Risiken gehört heute auch die Sensibilisierung der Mitarbeitenden.

Social Engineering, CEO-Betrug, Datenabflüsse, Ransomware, Rechnungsmanipulationsbetrug, Angriffe auf die Verfügbarkeit von Websites oder das bekannte Phishing: Die Formen der Cyberkriminalität, welche Unternehmen bedrohen, werden immer zahlreicher und auch immer komplexer, wie auf der Website des Bundesamts für Cybersicherheit (BACS) aufgeführt wird. Über 34'000 Meldungen gingen im ersten Halbjahr 2024 beim Bundesamt ein – die Fälle, die zu Schäden führen, steigen jährlich um 30 Prozent. Das ist einerseits darauf zurückzuführen, dass ein immer grösserer Teil des Geschäftsalltags im digitalen Raum stattfindet. Anderseits sind viele Systeme unzureichend gesichert, gerade mittleren und kleineren Unternehmen fehlen oft die personellen und finanziellen Mittel.

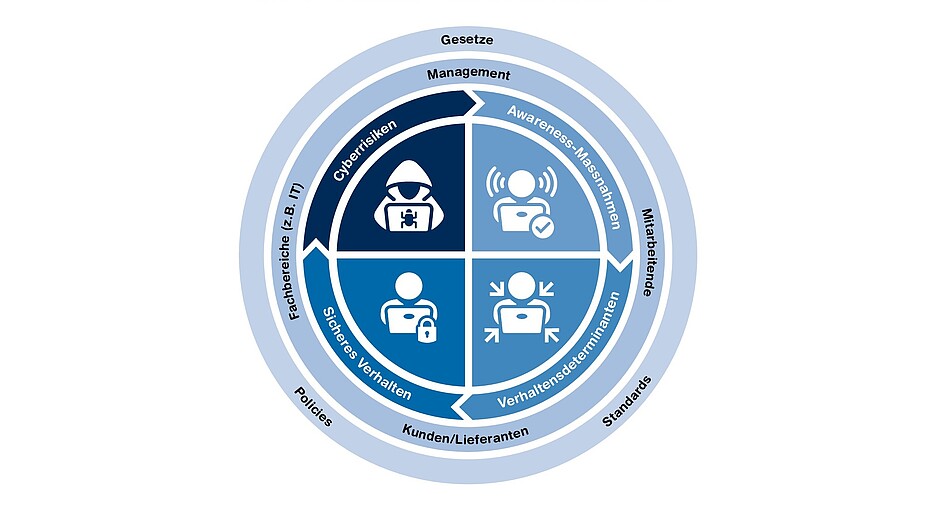

Unternehmen versuchen sich mit technischen und organisatorischen Massnahmen gegen solche Angriffe zu wappnen. Doch das reiche nicht mehr, sagt Nico Ebert. Er ist Professor für Wirtschaftsinformatik und Studienleiter des neuen CAS Cyber Risk Awareness der School of Management and Law. «Um Cyberrisiken zu verringern, muss heute auch beim Menschen angesetzt werden.» Die «Awareness» ist zum dritten Schwerpunkt der Schutzmassnahmen geworden.

«Um Cyberrisiken zu verringern, muss heute auch beim Menschen angesetzt werden.»

Dies ist umso wichtiger, als 68 Prozent der Sicherheitsverletzungen auf nicht böswilliges menschliches Verhalten zurückzuführen sind, wie der US-Telekomanbieter Verizon in einer aktuellen Studie feststellte. Zum Beispiel indem eine Person Opfer eines Social-Engineering-Angriffs wird oder ganz einfach den Fehler macht, eine vertrauliche E-Mail versehentlich an einen falschen Empfänger zu schicken.

Gerade Social-Engineering-Kampagnen, wo Menschen unter Druck gesetzt werden, um Informationen preiszugeben, sind eine erhebliche Bedrohung: «Besonders beunruhigend ist, dass mit dem Aufkommen von generativer KI diese Bedrohung weiter zunimmt», schreibt Cornelia Puhze in einem Beitrag auf der Website der Stiftung Switch. Sie ist Security Awareness & Communications Expert bei Switch, welche digitale Dienstleistungen für Hochschulen anbietet und Kooperationspartner der Weiterbildung ist.

Zum Mitmachen animieren

Das menschliche Verhalten bezüglich Cybersicherheit steht auch im Zentrum dieser Weiterbildung: Es gilt, die Mitarbeitenden für die Risiken zu sensibilisieren wie auch für die Frage, wie sie sich bei einem Cyberangriff verhalten sollen. Dabei geht es um Fragen, wie Menschen Risiken wahrnehmen, wie sicheres Verhalten gefördert werden kann und wie die richtige Technologie wie auch Lernmaterialien dabei helfen können. «Die Leute zum Mitmachen zu animieren», das sei das Ziel, so Ebert. Zum Beispiel indem Mitarbeitende verdächtige Phishing-Mails systematisch melden. Oder sich keine Kundendaten nach Hause an die private Mail schicken.

Messinstrument für Cybersicherheits-Verhalten

Das Verhalten der Mitarbeitenden gegenüber Cyberrisiken war auch Inhalt einer internen Umfrage an der ZHAW im Sommer 2024. Die Umfrage basierte auf einem an der ZHAW entwickelten Messinstrument für Cybersicherheits-Verhalten: Die Teilnehmenden nennen ihr persönliches Verhalten zu über 30 konkreten Beispielen, die für die Cybersicherheit relevant sind. Diese Verhalten sind in fünf Verhaltensgruppen zusammengefasst und mit technischen Messgrössen kombiniert. Das Messinstrument der ZHAW wird bereits von anderen Unternehmen angewendet: Organisationen können mit ihm spezifische Verbesserungsmassnahmen ableiten und den Ist-Zustand auch mit internationalen Normen vergleichen.

An der ZHAW zeigte sich, dass die meisten Mitarbeitenden sich daran halten, persönliche Logins nicht zu teilen, verschiedene Logins zu verwenden und Zugangsdaten nicht einfach einsehbar zu notieren. In der Regel öffnen sie E-Mail-Anhänge unbekannter Absender nicht und laden auch keine Daten unbekannter Absender auf das beruflich genutzte Gerät. Mehrheitlich haben die Befragten auch einen Sperrmechanismus auf ihren Geräten aktiviert. Sie sind sich auch bewusst, dass die Cybersicherheit in der Verantwortung aller liegt.

Doch es gibt noch Verbesserungsbedarf: Unter dem Durchschnitt lag die Zustimmung dagegen bei Verhaltensbeispielen wie: Backups von Arbeitsdateien zu erstellen wie auch Arbeitsdateien vor dem Versand zu verschlüsseln, einen Passwort-Manager zu verwenden oder die Sicherheit einer Websiteverbindung zu kontrollieren.

«Man darf die Motivation nicht zerstören.»

Knappes Gut Aufmerksamkeit

Verhaltensweisen zu ändern, sei sehr schwierig, sagt Ebert. Nicht nur, weil der Mensch ein Gewohnheitstier ist. «Auch Aufmerksamkeit und Zeit sind kein unendliches Gut.» Schliesslich sind die Mitarbeitenden für ganz andere Aufgaben im Unternehmen zuständig. Um den Mitarbeitenden zu ermöglichen, ihr Verhalten bezüglich Cybersicherheit zu ändern, muss auch das Arbeitsumfeld entsprechend gestaltet sein. Zum Beispiel müssen technische Hilfsmittel zur Verfügung stehen, um E-Mails verschlüsseln zu können – und diese Hilfsmittel müssen auch einfach handhabbar und Gegenstand von Schulungen sein.

Das Arbeitsumfeld muss das Vertrauen vermitteln, das Mitarbeitende brauchen, um Phishing-Mails auch dann zu melden, wenn sie zuvor versehentlich auf den Link geklickt haben. Sanktionierungen sind deshalb nicht zielführend. «Man darf die Motivation nicht zerstören», so Ebert. «Wenn Menschen zudem das Gefühl haben, dass ihre Meldungen nicht ernst genommen werden oder zu keinen Veränderungen führen», so Security-Expertin Puhze, «dann sinkt die Bereitschaft, künftige Vorfälle zu melden.»

Massnahmen und Schulungen müssen spielerisch und anregend aufgebaut sein und sind im Idealfall auch im Privaten anwendbar. Etwa durch eine Demonstration eines Profis, wie eine Website gehackt werden kann. Oder indem die Schulung als Quiz konzipiert wird. Grosse Firmen machen es schon: Sie führen Trainings durch, um Phishing-Mails zu erkennen, stellen Videos bereit und laden sogar Hacker ein, welche die Trickkiste der Cyberkriminellen kennen und davon erzählen. Mitarbeitende sollen ein Gefühl für das Risiko bekommen, sie sollen verstehen, warum sie in diesen Bereichen mitdenken sollen – nicht nur aus Pflichtgefühl, sondern weil es ihre Unterstützung wirklich braucht.

Betrugsarten im Cyberbereich

Social Engineering

Beim Social Engineering sollen Personen beeinflusst werden, bestimmte Verhaltensweisen auszuführen: zum Beispiel vertrauliche Informationen preiszugeben, ein Produkt zu kaufen oder Finanzmittel freizugeben. Social Engineers täuschen dazu Identitäten vor oder nutzen Verhaltensweisen wie Autoritätshörigkeit aus, um Informationen oder unbezahlte Dienstleistungen zu erlangen.

Ransomware

Verschlüsselungstrojaner (auch «Erpressungstrojaner» genannt) sind Schadsoftwares, welche Dateien auf dem Computer des Opfers sowie auf Netzlaufwerken verschlüsseln und unbrauchbar machen. Einfallstor sind insbesondere schlecht gesicherte Systeme und E-Mails mit Anhängen.

Datenabfluss

Die Ursachen von Datenabflüssen sind vielfältig und reichen von Diebstahl durch Mitarbeitende über schlecht gewartete Server bis hin zu Backups, die nicht ordnungsgemäss geschützt sind. Oft wird die Firma oder die Behörde, bei der die Daten abgeflossen sind, mit der Veröffentlichung der Daten erpresst.

CEO-Betrug

Angeblich dringende Zahlungsaufforderung vom Chef oder einem anderen Vorgesetzten. Typischerweise ist der Chef für Rückfragen telefonisch nicht erreichbar. Der eigentliche Betrug findet häufig mit einer E-Mail des angeblichen CEO an die Finanzabteilung statt. Durch eine glaubwürdige Geschichte soll die angeschriebene Person dazu bewogen werden, scheinbar dringende Zahlungen auszulösen.

Domänenregistrierungsbetrug

Eine angebliche Domain-Namen-Registrierungsstelle schreibt eine E-Mail an den Besitzer einer .ch-Domain. Sie behauptet, dass sie einen Antrag erhalten hat, denselben .ch-Domain-Namen unter .net, .com, .biz oder anderer Endung zu registrieren. Die Betrüger bieten nun an, diese Domänen zu registrieren. Die Preise sind jedoch massiv überhöht und es ist zweifelhaft, ob die Domänen nach der Zahlung auch wirklich registriert werden.

CAS Cyber Risk Awareness

Um sich vor Cyberangriffen zu schützen, gewinnt ein Verständnis für den «Human Factor» an Bedeutung. Im neu aufgelegten CAS Cyber Risk Awareness der School of Management and Law werden Konzepte und Wissen aus Psychologie, Kommunikation und Informatik vermittelt, um Mitarbeitende für Cyberrisiken zu sensibilisieren und die Sicherheitskultur einer Organisation positiv zu beeinflussen. Der CAS richtet sich unter anderem an IT-Sicherheitsbeauftragte, Datenschutzverantwortliche, Consultants, Kommunikationsbeauftragte, Compliance- und Personalbeauftragte sowie Auditorinnen und Auditoren im Bereich Informationssicherheit und Datenschutz. Nächster Start ist am 20. Februar 2026.

(Bild Pixabay)

0 Kommentare

Sei der Erste der kommentiert!